发布时间:2021-12-27 来源:win7旗舰版 浏览量:

|

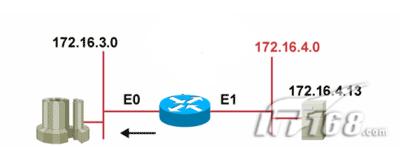

网络技术是从1990年代中期发展起来的新技术,它把互联网上分散的资源融为有机整体,实现资源的全面共享和有机协作,使人们能够透明地使用资源的整体能力并按需获取信息。资源包括高性能计算机、存储资源、数据资源、信息资源、知识资源、专家资源、大型数据库、网络、传感器等。 当前的互联网只限于信息共享,网络则被认为是互联网发展的第三阶段。 华为3COM设备中访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,他是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL。 一,标准访问控制列表的格式: 标准访问控制列表是最简单的ACL。他的具体格式如下: acl ACL号 //进入ACL设置界面 rule permit|deny source IP地址 反向子网掩码 例如:rule deny source 192.168.1.1 0.0.0.0这句命令是将所有来自192.168.1.1地址的数据包丢弃。当然我们也可以用网段来表示,对某个网段进行过滤。命令如下: rule deny source 192.168.1.0 0.0.0.255 //将来自192.168.1.0/24的所有计算机数据包进行过滤丢弃。为什么后头的子网掩码表示的是0.0.0.255呢?这是因为华为设备和CISCO一样规定在ACL中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的子网掩码为255.255.255.0。 二,配置实例: 要想使标准ACL生效需要我们配置两方面的命令: 1,ACL自身的配置,即将详细的规则添加到ACL中。 2,宣告ACL,将设置好的ACL添加到相应的端口中。 网络环境介绍:

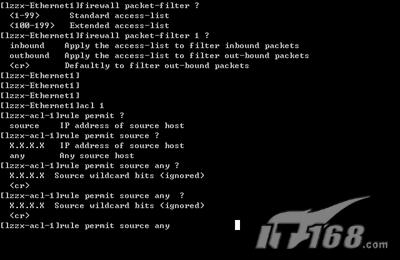

路由器配置命令: acl 1 //设置ACL 1,并进入ACL设置模式 rule deny source any //设置ACL,阻止其他一切IP地址进行通讯传输。 int e1 //进入E1端口。 firewall packet-filter 1 inbound //将ACL 1宣告。 经过设置后E1端口就只容许来自172.16.4.13这个IP地址的数据包传输出去了。来自其他IP地址的数据包都无法通过E1传输。 小提示: 由于华为3COM的设备是默认添加了permit ANY的语句在每个ACL中,所以上面的rule deny source any这句命令可以必须添加的,否则设置的ACL将无法生效,所有数据包都会因为结尾的permit语句而正常转发出去。另外在路由器连接网络不多的情况下也可以在E0端口使用firewall packet-filter 1 outbound命令来宣告,宣告结果和上面最后两句命令效果一样。 实例2:禁止172.16.4.13这个计算机对172.16.3.0/24网段的访问,而172.16.4.0/24中的其他计算机可以正常访问。 路由器配置命令: access-list 1 //设置ACL,进入ACL1设置界面。 rule deny source 172.16.4.13 0.0.0.0 //阻止172.16.4.13这台计算机访问。 rule permit source any(如下图) //设置ACL,容许其他地址的计算机进行通讯 int e1 //进入E1端口 firewall packet-filter 1 inbound

网络的神奇作用吸引着越来越多的用户加入其中,正因如此,网络的承受能力也面临着越来越严峻的考验―从硬件上、软件上、所用标准上......,各项技术都需要适时应势,对应发展,这正是网络迅速走向进步的催化剂。 |